工业控制系统的脆弱性

2022-09-26 来源: 智造苑

「1. 工业控制系统的安全事件」

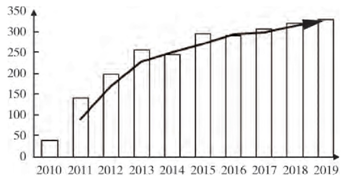

伴随着网络空间与物理空间的逐步深度融合,网络空间问题对于现实的影响也在日益变得严峻起来。工业控制系统作为社会正常运行的必要“基石”,其重要性不言而喻,然而网络空间中充斥着各种不确定因素,对于这些工控系统有着致命的威胁。截止到2018年12月,全球暴露在互联网上的工业控制系统设备数量已经超过了4万个,领域涉及到各个行业如能源,交通,教育,医疗等,但每年工业控制系统的安全事故却在不断升高,如图所示,是2010年到2019年10年之间报告的安全事故,自从2015年起,每年的安全事故都在不断攀升,因此工业控制系统的安全性防护已经迫在眉睫了。下面列举一些典型的安全性事故[1]。

工控系统安全事件

【实例1】美国Davis-Besse核电站受到Slammer蠕虫攻击事件

2003年1月,美国俄亥俄州的Davis-Besse核电站以及相关电力设施受到了SQL Slammer蠕虫病毒的攻击,网络吞吐极具提升,导致核电站计算机处理速度缓慢,电力系统数个小时内无法恢复正常工作。

【实例2】震网(Stuxnet)病毒波及多个国家

2010年,震网病毒被首次发现,这种病毒是一种专门针对真实世界中基础能源设施的蠕虫病毒,截止目前为止,该病毒已经波及了全球45000个网络,伊朗是受该病毒波及程度最深的国家,造成了数次伊朗核电站推迟发电,并且伊朗约有60%的个人电脑也感染了此类病毒。与普通的电脑不同,“震网”有着特定的打击目标,其破坏能力更强,更具隐身性,结构更加复杂,造成的后果更加严重。

【实例3】Duqu病毒来袭

Duqu病毒首次于2011年10月被发现,与震网病毒有所不同,该类病毒并不会针对系统的可用性进行攻击,相反,它的主要目的是为私密信息的窃取提供便利。有研究指出,该类病毒更多是潜伏并收集攻击目标的各种信息,以供袭击时使用。

【实例4】Flame病毒席卷中东国家

Flame病毒于2012年5月被发现,是一种高度复杂的恶意程序,并被当作网络武器攻击了多个国家,并被用来执行网络间谍活动。它可以盗取重要信息,包括计算机显示信息、系统信息、存储文件、联系人数据以及音视频文件。值得一提的是该病毒程序与普通的病毒程序相比,体量更加巨大,但是却更加难以发现。

【实例5】波兰航空公司操作系统遭遇黑客攻击

2015年6月,波兰航空公司的地面操作系统遭到黑客攻击,导致航空系统长达5小时的系统瘫痪,至少十余次航班被取消,超过1400名旅客滞留。

【实例6】乌克兰电力系统被恶意软件攻击导致大规模停电

2015年12月,乌克兰的三个区域电力系统被恶意软件攻击,导致大规模停电,伊万诺-弗兰克夫斯克地区超过140万人遭遇停电困扰,整个停电事件持续了十多个小时。在发电站遭受攻击的同时,乌克兰境内的其他多家能源企业也遭到了针对性的网络攻击。

【实例7】勒索病毒袭击150多个国家

勒索病毒于2017年5月被首次发现,期间席卷了150多个国家,影响了包括政府部门、医疗服务、公共交通、邮政系统、通信和汽车制造等多个行业。这种病毒主要是以邮件、木马程序、网页挂马等形式进行传播,当用户点击这些程序后,其个人的文件会被加密,需要黑客提供的私钥才能够破解这类加密。2021年5月8日,美国最大的燃油输送管线遭遇黑客的网络攻击被迫关停,导致美国东海岸45%的汽油、柴油等燃料供应受到影响。美国联邦调查局确认管道运输公司Colonial的网络被勒索软件(ransomware)感染,这类攻击中,黑客通常通过加密数据锁死网络,然后勒索赎金。

「2. 工业控制系统脆弱性的体现」

根据工业控制系统的拓扑结构和主要威胁来源,可以分析出ICS的脆弱性主要集中在3个方面[2],分别是:策略和规定方面;平台方面以及网络方面。具体体现在平台漏洞、管理漏洞和协议漏洞等,针对不同的漏洞需要有针对性地制定相关策略。工业控制系统的脆弱性体现如下:

1)通用的网络安全体系结构

由于业务和运行的需求,网络设备拓扑结构经常会发生变化,在变化和修改的过程中没有考虑到潜在的安全影响。没有针对性的网络结构来适应相关工业控制系统,在一些基础设施的间隙容易受到特定的攻击。此外由于互联网的不断发展和业务需求,一些基础设施也在不断被接入互联网,尽管这些设备对于用户的身份认证都十分严格,但依旧存在被入侵的风险,同时由于基础设施应用的广泛性,一旦被入侵则会造成无法挽回的后果。

2)不成熟的入侵检测系统

随着互联网的不断发展,外网接入工业控制系统的需求正在逐渐增加,但相关的安全措施手段还并不完善,互联网上存在一些非法流量会访问工业控制系统,这些非法流量中有许多存在安全威胁的流量,目前主流的入侵检测系统都是通过一些机器学习方法来实现的,但目前的机器学习算法只能够学习到一些以前攻击样本的特征,对于一些新型入侵样本和一些比较特殊的样本的特征并不能有效的学习到,因此会导致系统不能完全百分之百地做到安全。此外,由于机器学习算法局限性,准确度高的同时势必会造成召回率低,这就会导致一些合法的流量受到误判,会极大地降低基础设施管理员用户的用户体验。因此必须完善相关的入侵检测机制,防止非法流量的访问,或者设立相关防火墙,避免遭受入侵。

3)相关报文的明文传输

目前仍然有相当多的系统,对于非密码类的报文以明文形式传输,以明文方式在传输媒介上传送信息是相当容易被监听的。尽管通过这些报文没法直接授权访问ICS,但它能够获取一些必要的系统信息,用于攻击前期的信息收集,为攻击系统做准备工作。目前仍然有很多的政务网站和基础设施网站采用http或者ftp协议来明文传输报文,这样很容易受到中间者攻击,相关部门应该尽早将http和ftp协议的内容改为更安全的https和ftps来传输,避免受到攻击的可能。

4)没有完整性检测

完整性检验是指对报文做hash校验,查看报文是否在传输途中被黑客修改。大多数工业控制系统的控制协议中,没有给出完整性检测的流程,一些黑客可以修改这些没有经过完整性检测的报文,以达到攻击的效果。

5)没有存储或备份网络配置

在遭受到网络配置变更攻击后,不能及时恢复原始的网络配置设备,维护性较差,数据容易丢失,为了维护网络设备配置,应该及时备份相关配置,同时开发相关文档化的章程。

6)管理经验不完善

国内相关管理经验不完善,应该不断吸取国内外优秀经验,缺少相关安全管理标准和参考文献,国外则有相对较多的成文的管理条例,同时工业控制系统应该能够追踪事件记录,责任到人等。在一些较为重要的基础部门通常的问题是内部人员,而非外部因素,因此对于不同个人权限应该加以区分,对于一些特别重要的权限应该慎重考虑加以制衡。

参考文献

[1]郭强.工控系统信息安全案例[J].信息安全与通信保密,2012(12):68-70.[2]陈星,贾卓生.工业控制网络的信息安全威胁与,脆弱性分析与研究[J].计算机科学,2012,39(S2):188-190.

引自:《智能制造信息安全技术》(作者:秦志光,聂旭云,秦臻)

相关新闻

版权声明

1、凡本网注明“来源:中国轻工业网” 的作品,版权均属于中国轻工业网,未经本网授权,任何单位及个人不得转载、摘编或以其它方式使用。已经本网授权使用作品的,应在授权范围内使用,并注明“来源:中国轻工业网”。违反上述声明者,本网将追究其相关法律责任。

2、凡本网注明 “来源:XXX(非中国轻工业网)” 的作品,均转载自其它媒体,转载目的在于信息之传播,并不代表本网赞同其观点和对其真实性负责。

3、如因作品内容、版权和其它问题需要同本网联系的,请于转载之日起30日内进行。

4、免责声明:本站信息及数据均为非营利用途,转载文章版权归信息来源网站或原作者所有。